Service Organization Control Report (SOC): SOC2

Wat is SOC 2

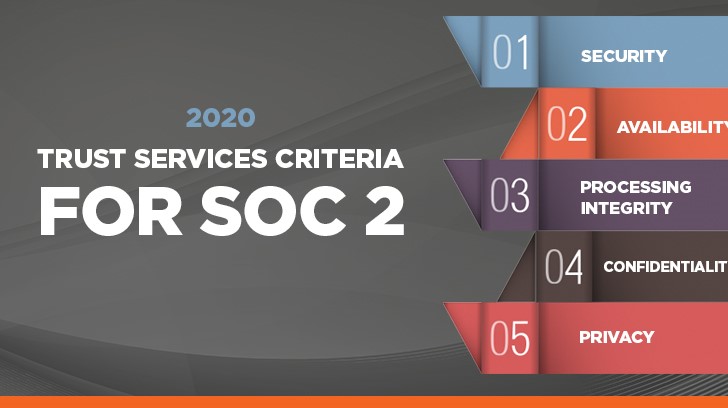

SOC 2 is ontwikkeld door het American Institute of CPAs (AICPA) en definieert criteria voor het beheren van klantgegevens op basis van vijf "trustserviceprincipes"- beveiliging, beschikbaarheid, verwerkingsintegriteit, vertrouwelijkheid en privacy.

In de afgelopen jaren heeft de AICPA updates gemaakt van wat nodig is om te worden gedekt in een SOC 2-onderzoek. Voorheen genoemd Trust Services Principles, of Trust Services Principes en Criteria, de AICPA heeft "Principles" laten vallen en noemt ze nu Trust Services Criteria. De AICPA heeft het acroniem van de richtsnoeren niet gewijzigd, aangezien de criteria in de richtsnoeren nog steeds TSP worden genoemd en te vinden zijn op TSP-sectie 100.

De eerdere principes van vertrouwensdiensten (2016 TSP's) en criteria waren van kracht vanaf 15 december 2016. De bijgewerkte criteria voor vertrouwensservices moesten worden gebruikt voor een rapport dat op of na 15 december 2018 werd uitgegeven. Voor 2020 moeten alle rapporten die worden uitgegeven voldoen aan de nieuwe criteria.

In tegenstelling tot PCI DSS, die zeer rigide eisen heeft, zijn SOC 2 rapporten uniek voor elke organisatie. In overeenstemming met specifieke bedrijfspraktijken ontwerpt elk zijn eigen controles om te voldoen aan een of meer van de vertrouwensprincipes. Deze interne rapporten bieden u (samen met toezichthouders, zakenpartners, leveranciers, enz.) belangrijke informatie over hoe uw serviceprovider gegevens beheert.

Er zijn twee soorten SOC-rapporten:

Type I beschrijft de systemen van een leverancier en of het ontwerp ervan geschikt is om te voldoen aan relevante vertrouwensprincipes.

Type II beschrijft de operationele effectiviteit van deze systemen.

SOC 2-certificering

SOC 2-certificering wordt uitgegeven door externe auditors. Zij beoordelen in hoeverre een leverancier voldoet aan een of meer van de vijf vertrouwensprincipes op basis van de bestaande systemen en processen.

Vertrouwensprincipes worden als volgt uitgesplitst:

1. Beveiliging

De enige criteria die nodig zijn in een SOC 2 onderzoek is de beveiligingscriteria, die ook bekend staat als de gemeenschappelijke criteria. De beveiligingscriteria worden gemeenschappelijke criteria genoemd omdat veel van de criteria die worden gebruikt om een systeem te evalueren, worden gedeeld tussen alle Trust Services Criteria.

De criteria met betrekking tot risicobeheer zijn bijvoorbeeld van toepassing op vier criteria: beveiliging, verwerkingsintegriteit, vertrouwelijkheid en beschikbaarheid. De gemeenschappelijke criteria bepalen de criteria die gemeenschappelijk zijn voor alle criteria voor vertrouwensdiensten en de uitgebreide reeks criteria voor de beveiligingscriteria.

Wanneer de klant van een serviceorganisatie wil weten dat hun informatie/gegevens veilig en beschermd zijn, zijn ze waarschijnlijk geïnteresseerd in de beveiligingscriteria. Deze criteria zijn uitgebreid genoeg dat het opnemen ervan in het kader van het onderzoek alleen waarschijnlijk voldoende zal zijn voor de klanten van de serviceorganisatie om de zekerheid te krijgen die ze nodig hebben met betrekking tot de beveiliging van hun informatie/gegevens.

De andere beschikbare criteria kunnen naar goeddunken van het management aan het onderzoek worden toegevoegd, of indien wordt vastgesteld dat de criteria van cruciaal belang zijn voor de geleverde diensten.

Alvorens te beslissen over de criteria die in het SOC 2-onderzoek moeten worden opgenomen, moet de serviceorganisatie, met de hulp van hun auditor, het systeem en de grenzen bepalen die relevant zijn voor de diensten die worden geleverd. Deze moet onder meer nadenken over de hele omgeving, met inbegrip van software, infrastructuur, procedures, gegevens en mensen. Nadat de reikwijdte van het onderzoek is vastgesteld, kan vervolgens worden bepaald welke van de criteria relevant zijn voor de diensten en het systeem van de serviceorganisatie.

2. Beschikbaarheid

Het beschikbaarheidsbeginsel verwijst naar de toegankelijkheid van het systeem, producten of diensten zoals vastgelegd in een contract- of servicelevelovereenkomst (SLA). Als zodanig wordt het minimaal aanvaardbare prestatieniveau voor de beschikbaarheid van het systeem door beide partijen vastgesteld.

Dit principe heeft geen betrekking op de functionaliteit en bruikbaarheid van het systeem, maar heeft wel beveiligingscriteria die van invloed kunnen zijn op de beschikbaarheid. Het monitoren van de prestaties en beschikbaarheid van het netwerk, het afhandelen van site-incidenten en het afhandelen van beveiligingsincidenten zijn in dit verband van cruciaal belang.

3. Verwerkingsintegriteit

Het verwerkingsintegriteitsbeginsel gaat in op de vraag of een systeem zijn doel bereikt (d.w.z. levert de juiste gegevens tegen de juiste prijs op het juiste moment). Daarom moet de gegevensverwerking volledig, geldig, nauwkeurig, tijdig en geautoriseerd zijn.

De integriteit van de verwerking impliceert echter niet noodzakelijkerwijs de integriteit van gegevens. Als gegevens fouten bevatten voordat ze in het systeem worden ingevoerd, is het detecteren ervan meestal niet de verantwoordelijkheid van de verwerkingsentiteit. Monitoring van de gegevensverwerking, in combinatie met kwaliteitsborgingsprocedures, kan helpen de integriteit van de verwerking te waarborgen.

4. Vertrouwelijkheid

Gegevens worden als vertrouwelijk beschouwd als de toegang en openbaarmaking ervan beperkt is tot een bepaalde groep personen of organisaties. Voorbeelden hiervan zijn gegevens die alleen bedoeld zijn voor bedrijfspersoneel, evenals bedrijfsplannen, intellectuele eigendom, interne prijslijsten en andere soorten gevoelige financiële informatie. Versleuteling is een belangrijke controle voor de bescherming van de vertrouwelijkheid tijdens de overdracht. Netwerk- en toepassingsfirewalls kunnen, samen met strenge toegangscontroles, worden gebruikt om informatie te beveiligen die wordt verwerkt of opgeslagen op computersystemen.

5. Privacy

Het privacyprincipe heeft betrekking op het verzamelen, gebruiken, bewaren, openbaar maken en verwijderen van persoonlijke informatie in overeenstemming met de privacyverklaring van een organisatie, evenals met criteria die zijn uiteengezet in de algemeen aanvaarde privacybeginselen (GAPP) van de AICPA.

Persoonlijke identificeerbare informatie (PII) verwijst naar details die een individu kunnen onderscheiden (bijvoorbeeld naam, adres, sofinummer). Sommige persoonsgegevens met betrekking tot gezondheid, ras, seksualiteit en religie worden ook als gevoelig beschouwd en vereisen over het algemeen een extra beschermingsniveau. Er moeten controles worden ingevoerd om alle PII te beschermen tegen ongeautoriseerde toegang.

Welke criteria neemt u op in uw SOC 2?

Het bepalen van welke van de criteria in het kader van een SOC 2-onderzoek moet worden opgenomen, is een belangrijke stap in het SOC 2-planningsproces. Een serviceorganisatie zijn huiswerk doen en een enigszins kennis hebben van de beschikbare criteria en of ze van toepassing zijn op hun diensten en systeem. Het is ook van belang om advies te krijgen van een ervaren auditkantoor dat kan helpen navigeren door de criteria en bepalen welke relevant zijn.

Het belang van SOC 2 compliance

Hoewel SOC 2-naleving geen vereiste is voor Leveranciers van SaaS en cloud computing, kan de rol van SOC 2 bij het beveiligen van uw gegevens niet worden overschat.

Hoe integreren de 17 COSO-principes met SOC 2-criteria?

Het COSO Framework 2013 wordt algemeen erkend en wordt veel gebruikt om de ontwerp- en operationele effectiviteit van de interne controles van een organisatie te evalueren. Omdat zowel COSO als de Trust Services Criteria worden gebruikt om interne controle te evalueren, was het logisch om ze te integreren. COSO bestaat uit 17 principes die zijn gegroepeerd in de volgende vijf categorieën:

- Communication and Information

- Control Environment

- Monitoring Activities

- Risk Assessment

- Control Activities

Deze vijf categorieën komen overeen met de eerste vijf criteriasecties binnen de sectie beveiliging/gemeenschappelijke criteria.

Aanvullende SOC 2-criteria buiten de COSO-principes

De volgende richtlijnen zijn opgenomen in COSO-principe 12: "De entiteit implementeert controleactiviteiten door middel van beleid dat vaststelt wat er wordt verwacht en procedures die beleid in actie brengen." De Trust Services Criteria van 2017 beschrijven specifieke criteria in aanvulling op de COSO-principes die zijn toegewezen om de interne controles op de vijf criteria voor vertrouwensservices te evalueren. TSP-sectie 100.05 beschrijft de aanvullende criteria als volgt:

- Logische en fysieke toegang: hoe een entiteit de toegang beperkt (fysiek en logisch), deze toegang toevoegt en verwijdert en ongeautoriseerde toegang vermijdt.

- Systeembewerkingen: hoe een entiteit de werking van systeem(en) beheert en verwerkingsniet-conformiteiten detecteert en beperkt, inclusief toegangsbeveiliging (fysieke en logische) beveiligingsniet-conformiteiten.

- Wijzigingsbeheer: Hoe een entiteit de noodzaak van wijzigingen erkent, de wijzigingen uitvoert met behulp van een gecontroleerd proces en ongeautoriseerde wijzigingen voorkomt.

- Risicobeperking: hoe de entiteit risicobeperkende activiteiten herkent, kiest en vooruitgaat die is opgetreden door bedrijfsonderbrekingen en de monitoring en evaluatie van het gebruik van zakelijke partners en leveranciers.

Focuspunten in een SOC 2

Points of focus zijn nieuw voor SOC-rapportage met de 2017 trustservices criteria, maar maakten eerder deel uit van het COSO-framework. Voor elk van het criterium is er een lijst van verschillende bijbehorende aandachtspunten. De aandachtspunten geven details over de functies die moeten worden opgenomen in het ontwerp, de uitvoering en de werking van de controle met betrekking tot het criterium. Er zijn ongeveer 200 aandachtspunten gekoppeld aan de gemeenschappelijke SOC 2-criteria in de 2017 Trust Services Criteria. Voor alle vijf categorieën (beveiliging, beschikbaarheid, verwerkingsintegriteit, vertrouwelijkheid en privacy) waar de COSO-principes op gemapped kunnen worden, zijn er 61 criteria met bijna 300 aandachtspunten.

Waar vindt u aanvullende informatie over de criteria voor vertrouwensdiensten

De criteria voor Trust Services Criteria kunnen worden gekocht in de AICPA-winkel. Daarnaast is er een mapping document, dat laat zien hoe elk van de 2017 criteria en points of focus zich verhouden tot de COSO-principes, en hoe ze in kaart brengen met de 2016 Trust Services Principles and Criteria, kan worden gedownload van de AICPA.

IT-audit Company heeft veel nieuwe klanten geholpen hun behoeften voor een SOC 2-audit te bereiken, inclusief het identificeren van de grenzen van hun systeem en het bepalen van de criteria die nodig zijn voor hun onderzoek.

Meer informatie over SOC 2?

Voor meer informatie over SOC 2 of over de dienstverlening van de IT-audit Company kunt u contact opnemen met Mischa van der Vliet, via telefoonnummer 06-25057951 of via de mail.